Alors que la saison des achats bat son plein avant Noël, les sites Web de vente au détail peuvent s'attendre à un pic de fraude par prise de contrôle de compte, de DDoS et d'autres attaques, y compris celles via les API, qui représentent désormais près de la moitié du trafic du e-commerce. Selon un récent rapport de la société Imperva, spécialisée dans la sécurité des applications et des données, les bots représentent en moyenne plus de 40 % du trafic sur les sites de vente en ligne, dont environ 24 % proviennent de « mauvais bots » qui se livrent à diverses formes d'attaques automatisées.

« Le risque élevé pour le e-commerce est plus perceptible pendant la saison des achats des fêtes, qui commence maintenant dès le mois d'octobre », a déclaré la société. « Les pirates ont pris conscience des habitudes d'achat des consommateurs, qui commencent des semaines avant des événements importants comme le Black Friday en raison des retards d'expédition et des inquiétudes sur la disponibilité des articles, ainsi que des tactiques de marketing telles que les magasins proposant des offres imbattables des semaines avant le Black Friday » énonce le fournisseur de solutions de cybersécurité dans son rapport.

Les mauvais robots avancés prennent le dessus

Au cours de l'année écoulée, près des deux tiers des attaques observées sur les sites de vente en ligne étaient des attaques automatisées lancées à l'aide de bots. C'est un pourcentage bien plus élevé que la moyenne générale de 28 %, tous secteurs confondus. Mais tous les bots ne sont pas égaux - leur niveau de sophistication varie de simple à avancé. Les bots simples sont des scripts automatisés qui se connectent à partir d'une seule adresse IP et ne tentent pas de se faire passer pour un navigateur utilisé par un humain. Un bot modérément sophistiqué serait implémenté en utilisant un navigateur avec toutes les capacités d'un moteur de navigateur, comme l'exécution de JavaScript du côté client. Un bot avancé utilise un navigateur et tente d'imiter le comportement humain, notamment les mouvements et les clics de la souris, ce qui le rend plus difficile à détecter.

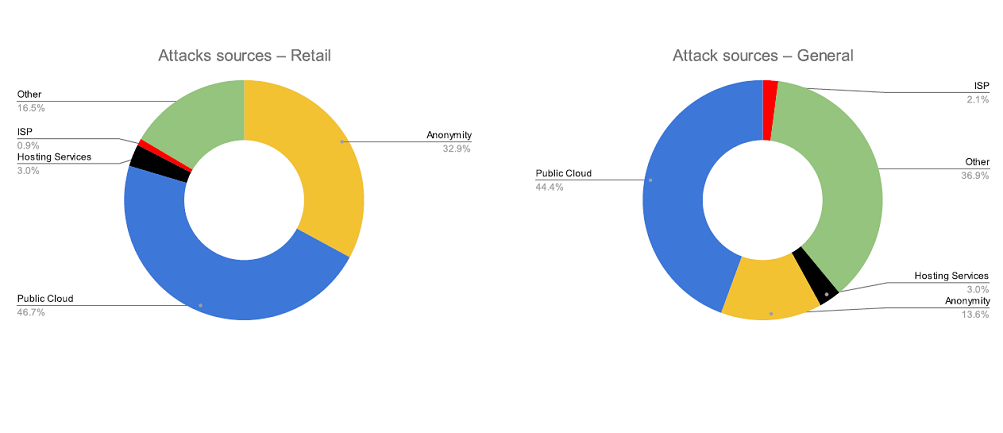

Selon Imperva, les bots modérés et avancés représentent les deux tiers de l'activité des bots, le taux d'utilisation des bots avancés étant passé de 23 % il y a deux ans à 31 % l'année dernière. L'utilisation de bots avancés est plus fréquente dans les attaques contre les sites de e-commerce que contre les sites d'autres secteurs, car ils servent pour contourner les systèmes anti-fraude. Ils tentent également de dissimuler leur emplacement réel en acheminant le trafic par le biais de proxys anonymes, de réseaux d'anonymisation tels que Tor, ou de services de clouds publics. Les attaques provenant des clouds publics représentent 46,7 % des attaques malveillantes dans le secteur et restent l'origine la plus courante. Toutefois, au cours de l'année écoulée, le pourcentage d'attaques utilisant des cadres d'anonymat a bondi de 3,5 % à près de 33 %.

Les attaques par le biais des services clouds publics représentent près de 47 % des sources d'attaques dans le secteur du retail. (Crédit : Imperva)

Prise de contrôle de comptes, l’attaque la plus courante

La prise de contrôle d'un compte est l'une des attaques les plus courantes auxquelles sont confrontés les détaillants en ligne par des robots. Les comptes des clients peuvent contenir des cartes-cadeaux, des bons de réduction et des points de fidélité - sans parler des informations relatives aux cartes de crédit enregistrées - qui peuvent toutes être utilisées par les pirates pour effectuer des achats frauduleux. Acheter maintenant, payer plus tard (BNPL), une forme de financement à court terme, est également une option de plus en plus courante chez les commerçants et peut être exploitée par le biais d'une prise de contrôle du compte et d'une usurpation d'identité.

Les attaquants accèdent aux comptes des clients soit à l'aide de malwares qui volent leurs informations d'identification ou prennent le contrôle de leurs navigateurs et effectuent des actions en leur nom, soit en utilisant des méthodes automatisées de force brute pour deviner les mots de passe. La prise de contrôle de comptes est responsable de près d'une tentative de connexion sur quatre sur les sites de e-commerce, alors que pour les autres secteurs, la moyenne est d'une sur dix. Plus de 90 % de ces attaques tentent de deviner les mots de passe des utilisateurs en utilisant des informations d'identification provenant d'autres violations de données, une technique connue sous le nom de « credential stuffing ».

Appliquer toutes les règles de sécurité

Pour atténuer la prise de contrôle des comptes, les propriétaires de sites de e-commerce doivent appliquer des politiques de mot de passe rigoureuses, limiter le nombre de tentatives de connexion, surveiller sur Internet les décharges d'informations d'identification provenant d'autres sites, suggérer fortement ou obliger les clients à changer leurs mots de passe et encourager l'utilisation de l'authentification à deux facteurs (2FA).

Toutefois, il convient de garder à l'esprit que l'authentification à deux facteurs n'est pas à l'épreuve des balles, les attaquants utilisant souvent des attaques de phishing basées sur un proxy qui peuvent voler les codes d'authentification à deux facteurs. Les attaques qui abusent des sessions déjà authentifiées et autorisées par l'authentification 2FA nécessitent des technologies de détection plus avancées, capables de repérer toute activité suspecte après une connexion réussie.

Accumulation et réduction des stocks

Un autre type d'attaque courante pendant la période des fêtes de fin d'année, menée par des robots malveillants, est la thésaurisation des stocks ou la vente au rabais. Ce type d'attaque vise des articles dont le stock est limité et qui font l'objet d'une forte demande, notamment des produits à prix très réduits ou des articles de collection en édition limitée qui font souvent l'objet de campagnes de marketing « tapageuses ». Ces campagnes et lancements de produits sont fréquents pendant la saison des achats des fêtes, en particulier autour du Black Friday et du Cyber Monday. Les attaquants utilisent des bots, également surnommés Grinchbots, pour tenter de s'emparer d'un maximum de stocks afin de revendre ensuite les articles à profit.

« Pendant la semaine du Black Friday 2021, Imperva a enregistré et atténué une attaque massive de scalping sur la baisse d'un détaillant mondial d'un article de collection en édition limitée », ont déclaré les chercheurs d'Imperva dans leur rapport. « L'attaque a consisté en 9 millions de requêtes de robots sur la page du produit en seulement 15 minutes ! Pour mettre les choses en perspective, c'est 2 500 % de plus que le trafic web moyen sur le site du détaillant ». L'atténuation de telles attaques peut inclure la mise en place d'un système de file en salle d'attente ainsi que la mise à l'échelle de l'infrastructure à l'avance pour pouvoir faire face à un trafic beaucoup plus important que d'habitude.

Grattage de prix ou comment proposer les meilleurs prix

Le grattage des prix est une autre attaque - ou plus précisément un générateur de trafic indésirable - qui est réalisée à l'aide de bots. Cette activité consiste à gratter les prix sur les sites de e-commerce afin de proposer de meilleures offres sur les sites exploités par les attaquants ou leurs clients pour les mêmes produits. L'exploitation de vulnérabilités pouvant conduire à l'exécution de code à distance ou à l'inclusion de fichiers est également automatisée à l'aide de bots. Les pirates utilisent ces attaques pour injecter un code malveillant qui dérobe les informations saisies par les utilisateurs dans les formulaires Web, notamment les pages de paiement. Connues sous le nom de Magecart, d'écrémage en ligne ou de formjacking, ces attaques ont frappé de nombreux détaillants au cours des dernières années et sont encore courantes.

En novembre 2022, les chercheurs de Sansec ont signalé une campagne d'attaque qu'ils ont baptisée TrojanOrders et qui exploite la vulnérabilité d'un modèle de courrier (CVE-2022-24086) dans Magento 2 et Adobe Commerce, laquelle a été corrigée en février. Sansec estime qu'un tiers des détaillants utilisant ces plateformes n'ont pas encore corrigé cette vulnérabilité. Pour exploiter cette faille, les pirates doivent être en mesure de forcer le système à envoyer un e-mail contenant le code d'exploitation dans l'un des champs. L'e-mail est généralement déclenché lors de la passation d'une commande, d'où le nom de l'attaque, mais ce n'est pas le seul déclencheur. Des fonctionnalités telles que les listes de souhaits partagées peuvent également être exploitées.

JavaScript : un autre point d'entrée pour les attaquants

Les tentatives d'exploitation de vulnérabilités représentent environ 15 % des attaques sur les sites de e-commerce, selon les données d'Imperva, mais il convient de noter que l'injection de code de type Magecart peut également être réalisée en compromettant les ressources JavaScript tierces qui sont chargées dans les sites de e-commerce. « En moyenne, 47 ressources JavaScript s'exécutent côté client à un moment donné, ce qui expose le secteur à un risque très élevé d'attaques de type Magecart qui menacent de voler les données les plus sensibles des clients », ont déclaré les auteurs du rapport. En outre, 73 % du code JavaScript chargé sur les sites Web de vente au détail provient de ressources tierces.

Pour limiter ces attaques par injection de code, les propriétaires de sites Web doivent corriger les vulnérabilités et tenir un inventaire de tous les services basés sur JavaScript qui sont également autorisés à fonctionner et effectuer une évaluation des risques pour chacun d'entre eux. La norme PCI DSS 4.0 récemment publiée contient des conseils sur la manière de protéger les pages de paiement et autres formulaires sensibles contre les attaques de type Magecart.

Enfin, le déni de service distribué (DDoS) est également une forme courante d'attaque exécutée à l'aide de bots et peut fortement perturber les affaires pendant la période des achats de Noël. Le fournisseur de solutions de cybersécurité estime que les attaques par déni de service distribué représentent environ 23 % de toutes les attaques contre les sites Web de vente au détail et qu'elles se divisent en deux catégories : la couche applicative (couche 7), qui cible les services Web eux-mêmes avec des requêtes visant à épuiser les ressources de traitement disponibles sur le serveur Web, et la couche réseau, qui vise à épuiser la bande passante disponible.

Le secteur doit s'attendre à des attaques DDoS plus fortes

« Les retailers en ligne doivent s'attendre à voir des attaques DDoS plus importantes et plus fortes qu'auparavant », avertit Imperva. « Le nombre d'attaques supérieures à 100 Gbps a doublé entre le premier et le deuxième trimestre 2022, et les attaques supérieures à 500 Gbps/0,5 Tbps ont augmenté jusqu'à 287 % ». Pour les DDoS de la couche applicative, les attaquants utilisent désormais des techniques sophistiquées telles que le pipelining et le multiplexage HTTP qui leur permettent d'atteindre des taux de requêtes par seconde (rps) sans précédent pendant des périodes prolongées et à partir de moins d'adresses IP.

En 2022, Imperva a observé une attaque record qui a culminé à 10 millions de rps et a été lancée à partir d'un botnet de 12 000 adresses IP. Il est conseillé aux détaillants de soumettre régulièrement leur infrastructure à des tests de résistance, en particulier avant les grands événements commerciaux comme le Black Friday et le Cyber Monday, où ils prévoient un pic de trafic important. L'utilisation d'un service d'atténuation des attaques DDoS pour toutes les ressources web, y compris l'infrastructure DNS, est également fortement recommandée.

Les API, un autre point faible exploitable

Les API peuvent également constituer un point faible pour les détaillants en ligne, car près de la moitié de leur trafic passe désormais par ces points d'extrémité d'API à partir d'applications mobiles et d'autres appareils intelligents, tels que les assistants domestiques ou automobiles qui peuvent effectuer des achats en ligne pour leurs propriétaires. 12 % du trafic API va vers des points d'extrémité qui traitent des données sensibles telles que des numéros de carte de crédit, des identifiants et des informations sur les clients et qui représentent une cible pour les attaquants.

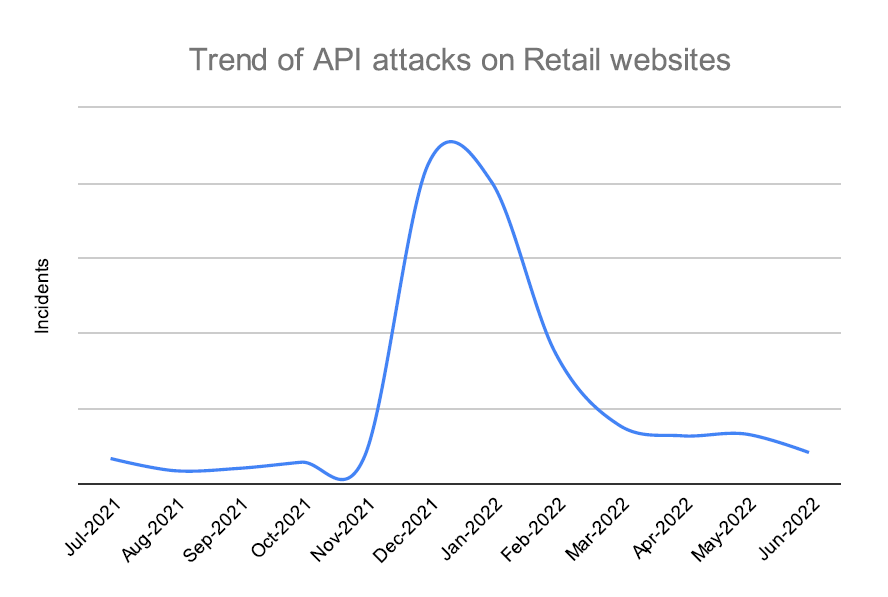

Le graphique ci-dessus montre la tendance mensuelle des attaques visant les API dans le secteur de la vente au détail en ligne. en ligne. Pendant la période des achats des fêtes, les attaques ont augmenté de 35 % entre septembre et octobre, puis de 22 % en novembre. (Crédit : Imperva)

De 3 à 5 % supplémentaires vont vers des API non documentées que leur propriétaire ne connaît pas activement. Ce problème d'API fantôme peut survenir pour diverses raisons, comme la dépréciation inappropriée d'un point de terminaison d'API sans le retirer de l'accès public, la publication non documentée de nouveaux points de terminaison d'API par les développeurs ou l'exposition accidentelle d'API non publiques en raison de mauvaises configurations. Il est donc très important pour les organisations d'effectuer des inventaires réguliers de leurs points de terminaison d'API et de les traiter avec le même niveau de sécurité que leurs ressources Web. L'année dernière, pendant la période des fêtes de fin d'année, Imperva a constaté une augmentation des attaques d'API de 35 % entre septembre et octobre, puis de 22 % en novembre.